Apa itu Serangan DDoS?

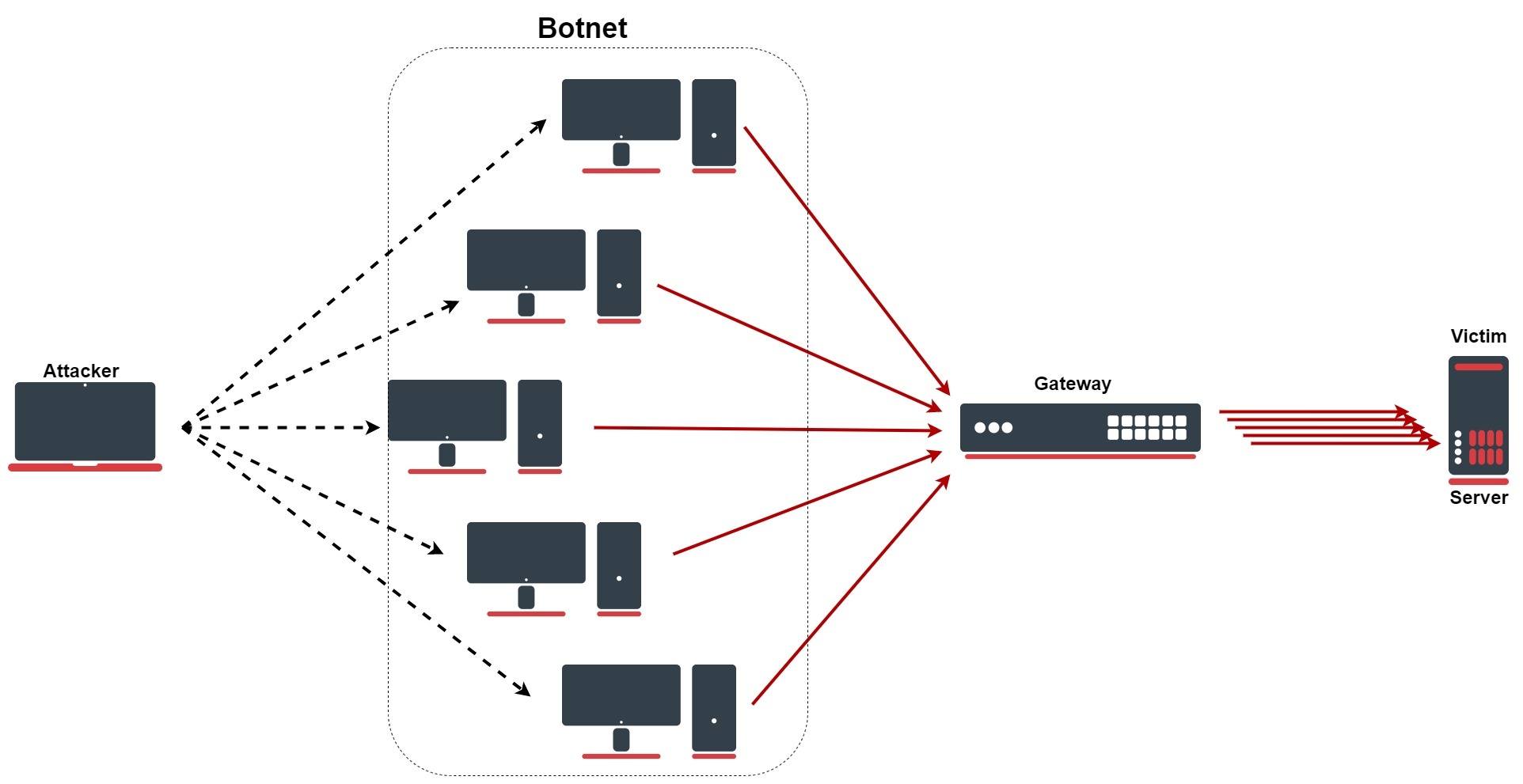

DDoS (Distributed Denial of Service) adalah jenis serangan siber yang bertujuan untuk membuat sebuah layanan atau situs web tidak dapat diakses oleh penggunanya. Dalam serangan DDoS, pelaku menggunakan sejumlah besar perangkat yang terinfeksi (biasanya disebut bot atau zombie) untuk mengirimkan trafik yang sangat tinggi atau permintaan berlebihan ke target (seperti server atau jaringan) dalam waktu singkat.

Pada dasarnya, tujuan dari DDoS adalah untuk membuang sumber daya yang tersedia pada server atau jaringan target, seperti bandwidth, memori, atau kapasitas CPU, sehingga menyebabkan layanan tersebut menjadi lambat, tidak responsif, atau bahkan down.

Jenis-jenis Serangan DDoS:

- Volume-based Attacks: Menggunakan trafik volume besar, seperti UDP floods atau ICMP floods, untuk menghabiskan bandwidth target.

- Protocol Attacks: Menyasar kerentanannya pada protokol jaringan, seperti SYN floods, untuk membuat server target kehabisan sumber daya.

- Application Layer Attacks: Menargetkan aplikasi atau layanan tertentu, seperti HTTP floods, yang menghabiskan sumber daya pada server aplikasi.

Penjelasan Konfigurasi Firewall MikroTik untuk Menghadapi DDoS

Konfigurasi firewall MikroTik yang Anda buat bertujuan untuk mendeteksi dan memitigasi serangan DDoS dengan cara mengidentifikasi dan memblokir lalu lintas yang mencurigakan antara sumber dan tujuan serangan. Berikut penjelasan rinci tentang setiap bagian dari konfigurasi yang Anda buat:

/ip firewall address-list

add list=ddos-attackers

add list=ddos-targets

/ip firewall filter

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s

add action=add-dst-to-address-list address-list=ddos-targets address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddos

/ip firewall raw

add action=drop chain=prerouting dst-address-list=ddos-targets src-address-list=ddos-attackers

1. Membuat Daftar Alamat (Address List)

Pada bagian pertama, Anda membuat dua daftar alamat untuk menyimpan IP yang terlibat dalam serangan DDoS.

/ip firewall address-list

add list=ddos-attackers

add list=ddos-targets

ddos-attackers: Daftar ini berfungsi untuk menyimpan alamat IP dari pelaku serangan DDoS. IP ini akan diidentifikasi dan dicatat jika terlibat dalam aktivitas mencurigakan.ddos-targets: Daftar ini berfungsi untuk menyimpan alamat IP dari target serangan DDoS. Biasanya, ini adalah server atau layanan yang menjadi sasaran serangan.

2. Mendeteksi DDoS dengan Pembatasan Trafik

Bagian kedua mengatur aturan di chain detect-ddos untuk mendeteksi DDoS berdasarkan jumlah koneksi dalam periode waktu tertentu. Hal ini bertujuan untuk mengidentifikasi pola trafik yang tidak wajar.

/ip firewall filter

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s

dst-limit=32,32,src-and-dst-addresses/10s: Aturan ini membatasi jumlah koneksi dari satu sumber IP ke satu tujuan dalam waktu 10 detik. Maksimal 32 koneksi antara sumber dan tujuan dalam periode 10 detik.action=return: Jika jumlah koneksi dari satu sumber ke satu tujuan melebihi batas yang ditentukan, aturan ini akan menghentikan pemeriksaan lebih lanjut dan kembali ke daftar aturan lainnya.

Setelah mendeteksi adanya pola yang mencurigakan, Anda menambahkan aturan untuk memasukkan IP pelaku serangan dan targetnya ke dalam daftar alamat.

add action=add-dst-to-address-list address-list=ddos-targets address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddos

add-dst-to-address-list: Menambahkan alamat IP target yang terdeteksi dalam daftarddos-targets. IP target akan disimpan selama 10 menit.add-src-to-address-list: Menambahkan alamat IP sumber (pelaku) yang terdeteksi dalam daftarddos-attackers. IP pelaku akan disimpan selama 10 menit.

3. Pemblokiran Lalu Lintas DDoS dengan Firewall Raw

Pada bagian ini, Anda memblokir lalu lintas yang terdeteksi antara pelaku dan target serangan menggunakan firewall raw.

/ip firewall raw

add action=drop chain=prerouting dst-address-list=ddos-targets src-address-list=ddos-attackers

action=drop: Aturan ini akan memblokir lalu lintas yang datang dari IP pelaku (ddos-attackers) dan menuju IP target (ddos-targets).chain=prerouting: Aturan ini diproses sebelum routing terjadi, sehingga serangan dapat diblokir sebelum mencapai tujuan.dst-address-list=ddos-targets: Mengecek apakah IP tujuan berada dalam daftarddos-targets.src-address-list=ddos-attackers: Mengecek apakah IP sumber berada dalam daftarddos-attackers.

4. Efek dan Tujuan Konfigurasi Ini

Tujuan utama dari konfigurasi ini adalah:

- Mendeteksi dan Membatasi: Mendeteksi pola trafik yang mencurigakan (misalnya, terlalu banyak koneksi dalam waktu singkat) dan membatasi aktivitas ini.

- Menandai dan Menyimpan IP: Mengidentifikasi IP pelaku serangan dan target serangan, kemudian menambahkannya ke dalam daftar alamat untuk pemantauan lebih lanjut.

- Pemblokiran DDoS: Memblokir lalu lintas berbahaya yang berasal dari pelaku dan menuju target serangan, guna mencegah kerusakan lebih lanjut.

Dengan konfigurasi ini, router MikroTik Anda akan lebih efektif dalam mendeteksi dan menanggulangi serangan DDoS secara otomatis, mengurangi dampak serangan terhadap jaringan dan layanan yang ada.